スパニングツリー¶

本章では、Ryuを用いたスパニングツリーの実装方法を解説していきます。

スパニングツリー¶

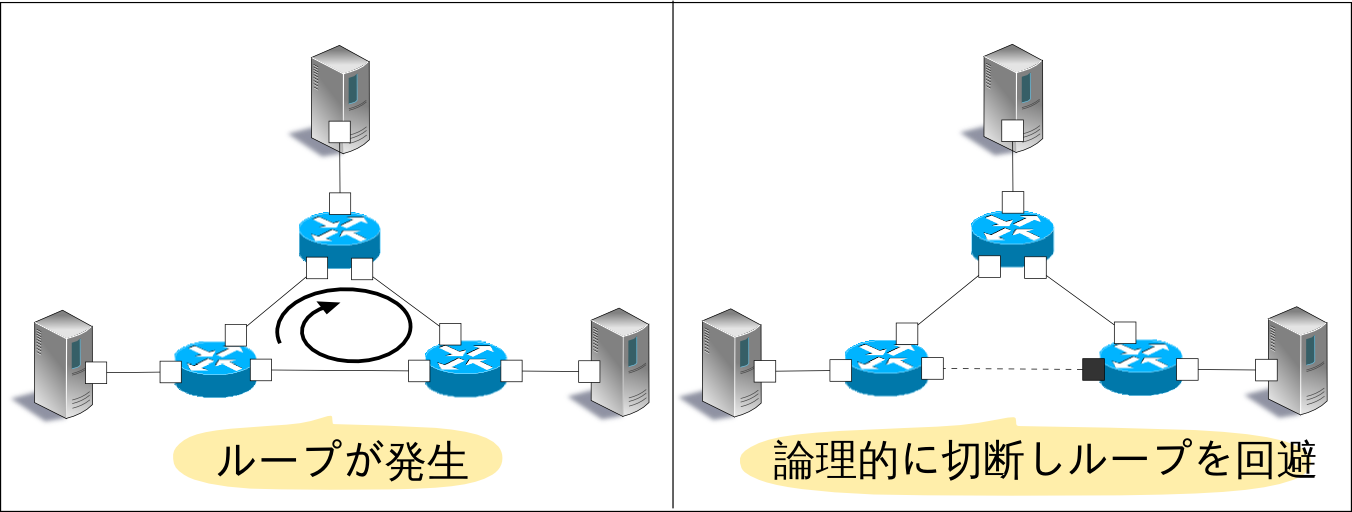

スパニングツリーはループ構造を持つネットワークにおけるブロードキャストストームの発生を抑制する機能です。また、ループを防止するという本来の機能を応用して、ネットワーク故障が発生した際に自動的に経路を切り替えるネットワークの冗長性確保の手段としても用いられます。

スパニングツリーにはSTP、RSTP、PVST+、MSTPなど様々な種別がありますが、本章では最も基本的なSTPの実装を見ていきます。

STP(spanning tree protocol:IEEE 802.1D)はネットワークを論理的なツリーとして扱い、各スイッチ(本章ではブリッジと呼ぶことがあります)のポートをフレーム転送可能または不可能な状態に設定することで、ループ構造を持つネットワークでブロードキャストストームの発生を抑制します。

STPではブリッジ間でBPDU(Bridge Protocol Data Unit)パケットを相互に交換し、ブリッジやポートの情報を比較しあうことで、各ポートのフレーム転送可否を決定します。

具体的には、次のような手順により実現されます。

1.ルートブリッジの選出

ブリッジ間のBPDUパケットの交換により、最小のブリッジIDを持つブリッジがルートブリッジとして選出されます。以降はルートブリッジのみがオリジナルのBPDUパケットを送信し、他のブリッジはルートブリッジから受信したBPDUパケットを転送します。

注釈

ブリッジIDは、各ブリッジに設定されたブリッジpriorityと特定ポートのMACアドレスの組み合わせで算出されます。

ブリッジID

上位2byte 下位6byte ブリッジpriority MACアドレス

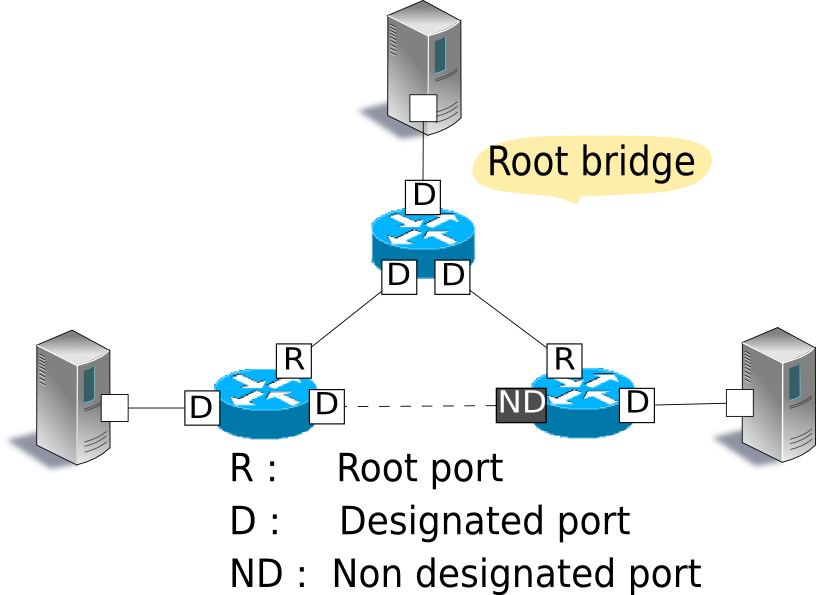

2.ポートの役割の決定

各ポートのルートブリッジに至るまでのコストを元に、ポートの役割を決定します。

ルートポート(Root port)

ブリッジ内で最もルートブリッジまでのコストが小さいポート。ルートブリッジからのBPDUパケットを受信するポートになります。

指定ポート(Designated port)

各リンクのルートブリッジまでのコストが小さい側のポート。ルートブリッジから受信したBPDUパケットを送信するポートになります。ルートブリッジのポートは全て指定ポートです。

非指定ポート(Non designated port)

ルートポート・指定ポート以外のポート。フレーム転送を抑制するポートです。

注釈

ルートブリッジに至るまでのコストは、各ポートが受信したBPDUパケットの設定値から次のように比較されます。

優先1:root path cost値による比較。

各ブリッジはBPDUパケットを転送する際に、出力ポートに設定されたpath cost値をBPDUパケットのroot path cost値に加算します。これによりroot path cost値はルートブリッジに到達するまでに経由する各リンクのpath cost値の合計の値となります。優先2:root path cost値が同じ場合、対向ブリッジのブリッジIDにより比較。

優先3:対向ブリッジのブリッジIDが同じ場合(各ポートが同一ブリッジに接続しているケース)、対向ポートのポートIDにより比較。

ポートID

上位2byte 下位2byte ポートpriority ポート番号

3.ポートの状態遷移

ポート役割の決定後(STP計算の完了時)、各ポートはLISTEN状態になります。その後、以下に示す状態遷移を行い、最終的に各ポートの役割に従ってFORWARD状態またはBLOCK状態に遷移します。コンフィグで無効ポートと設定されたポートはDISABLE状態となり、以降、状態遷移は行われません。

各ポートは状態に応じてフレーム転送有無などの動作を決定します。

| 状態 | 動作 |

|---|---|

| DISABLE | 無効ポート。全ての受信パケットを無視します。 |

| BLOCK | BPDU受信のみ を行います。 |

| LISTEN | BPDU送受信 を行います。 |

| LEARN | BPDU送受信/MAC学習 を行います。 |

| FORWARD | BPDU送受信/MAC学習/フレーム転送 を行います。 |

これらの処理が各ブリッジで実行されることにより、フレーム転送を行うポートとフレーム転送を抑制するポートが決定され、ネットワーク内のループが解消されます。

また、リンクダウンやBPDUパケットのmax age(デフォルト20秒)間の未受信による故障検出、あるいはポートの追加等によりネットワークトポロジの変更を検出した場合は、各ブリッジで上記の 1. 2. 3. を実行しツリーの再構築が行われます(STPの再計算)。

Ryuアプリケーションの実行¶

スパニングツリーの機能をOpenFlowを用いて実現した、Ryuのスパニングツリーアプリケーションを実行してみます。

このプログラムは、「スイッチングハブ」にスパニングツリー機能を追加したアプリケーションです。

ソース名:simple_switch_stp_13.py

from ryu.base import app_manager

from ryu.controller import ofp_event

from ryu.controller.handler import CONFIG_DISPATCHER, MAIN_DISPATCHER

from ryu.controller.handler import set_ev_cls

from ryu.ofproto import ofproto_v1_3

from ryu.lib import dpid as dpid_lib

from ryu.lib import stplib

from ryu.lib.packet import packet

from ryu.lib.packet import ethernet

from ryu.app import simple_switch_13

class SimpleSwitch13(simple_switch_13.SimpleSwitch13):

OFP_VERSIONS = [ofproto_v1_3.OFP_VERSION]

_CONTEXTS = {'stplib': stplib.Stp}

def __init__(self, *args, **kwargs):

super(SimpleSwitch13, self).__init__(*args, **kwargs)

self.mac_to_port = {}

self.stp = kwargs['stplib']

# Sample of stplib config.

# please refer to stplib.Stp.set_config() for details.

config = {dpid_lib.str_to_dpid('0000000000000001'):

{'bridge': {'priority': 0x8000}},

dpid_lib.str_to_dpid('0000000000000002'):

{'bridge': {'priority': 0x9000}},

dpid_lib.str_to_dpid('0000000000000003'):

{'bridge': {'priority': 0xa000}}}

self.stp.set_config(config)

def delete_flow(self, datapath):

ofproto = datapath.ofproto

parser = datapath.ofproto_parser

for dst in self.mac_to_port[datapath.id].keys():

match = parser.OFPMatch(eth_dst=dst)

mod = parser.OFPFlowMod(

datapath, command=ofproto.OFPFC_DELETE,

out_port=ofproto.OFPP_ANY, out_group=ofproto.OFPG_ANY,

priority=1, match=match)

datapath.send_msg(mod)

@set_ev_cls(stplib.EventPacketIn, MAIN_DISPATCHER)

def _packet_in_handler(self, ev):

msg = ev.msg

datapath = msg.datapath

ofproto = datapath.ofproto

parser = datapath.ofproto_parser

in_port = msg.match['in_port']

pkt = packet.Packet(msg.data)

eth = pkt.get_protocols(ethernet.ethernet)[0]

dst = eth.dst

src = eth.src

dpid = datapath.id

self.mac_to_port.setdefault(dpid, {})

self.logger.info("packet in %s %s %s %s", dpid, src, dst, in_port)

# learn a mac address to avoid FLOOD next time.

self.mac_to_port[dpid][src] = in_port

if dst in self.mac_to_port[dpid]:

out_port = self.mac_to_port[dpid][dst]

else:

out_port = ofproto.OFPP_FLOOD

actions = [parser.OFPActionOutput(out_port)]

# install a flow to avoid packet_in next time

if out_port != ofproto.OFPP_FLOOD:

match = parser.OFPMatch(in_port=in_port, eth_dst=dst)

self.add_flow(datapath, 1, match, actions)

data = None

if msg.buffer_id == ofproto.OFP_NO_BUFFER:

data = msg.data

out = parser.OFPPacketOut(datapath=datapath, buffer_id=msg.buffer_id,

in_port=in_port, actions=actions, data=data)

datapath.send_msg(out)

@set_ev_cls(stplib.EventTopologyChange, MAIN_DISPATCHER)

def _topology_change_handler(self, ev):

dp = ev.dp

dpid_str = dpid_lib.dpid_to_str(dp.id)

msg = 'Receive topology change event. Flush MAC table.'

self.logger.debug("[dpid=%s] %s", dpid_str, msg)

if dp.id in self.mac_to_port:

self.delete_flow(dp)

del self.mac_to_port[dp.id]

@set_ev_cls(stplib.EventPortStateChange, MAIN_DISPATCHER)

def _port_state_change_handler(self, ev):

dpid_str = dpid_lib.dpid_to_str(ev.dp.id)

of_state = {stplib.PORT_STATE_DISABLE: 'DISABLE',

stplib.PORT_STATE_BLOCK: 'BLOCK',

stplib.PORT_STATE_LISTEN: 'LISTEN',

stplib.PORT_STATE_LEARN: 'LEARN',

stplib.PORT_STATE_FORWARD: 'FORWARD'}

self.logger.debug("[dpid=%s][port=%d] state=%s",

dpid_str, ev.port_no, of_state[ev.port_state])

注釈

使用するスイッチがOpen vSwitchの場合、バージョンや設定によってはBPDUが転送されず、本アプリが正常に動作しないことがあります。Open vSwitchではスイッチ自身の機能としてSTPを実装していますが、この機能を無効(デフォルト設定)にしている場合、IEEE 802.1Dで規定されるスパニングツリーのマルチキャストMACアドレス”01:80:c2:00:00:00”を宛先とするパケットを転送しないためです。本アプリを動作させる際は、下記のようなソース修正を行うことで、この制約を回避できます。

ryu/ryu/lib/packet/bpdu.py:

# BPDU destination

#BRIDGE_GROUP_ADDRESS = '01:80:c2:00:00:00'

BRIDGE_GROUP_ADDRESS = '01:80:c2:00:00:0e'

なお、ソース修正後は変更を反映させるため、下記のコマンドを実行してください。

$ cd ryu

$ sudo python setup.py install

running install

...

...

running install_scripts

Installing ryu-manager script to /usr/local/bin

Installing ryu script to /usr/local/bin

実験環境の構築¶

スパニングツリーアプリケーションの動作確認を行う実験環境を構築します。

VMイメージ利用のための環境設定やログイン方法等は「スイッチングハブ」を参照してください。

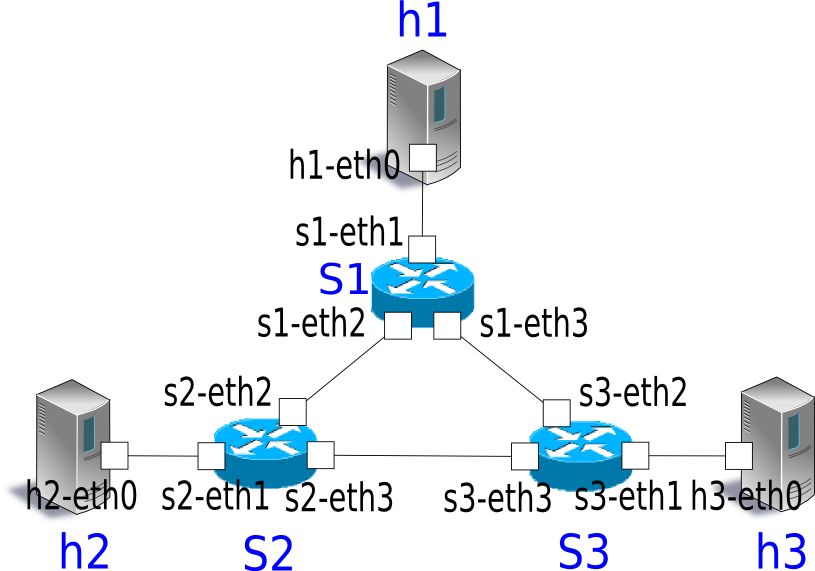

ループ構造を持つ特殊なトポロジで動作させるため、「リンク・アグリゲーション」と同様にトポロジ構築スクリプトによりmininet環境を構築します。

ソース名:spanning_tree.py

#!/usr/bin/env python

from mininet.cli import CLI

from mininet.net import Mininet

from mininet.node import RemoteController

from mininet.term import makeTerm

if '__main__' == __name__:

net = Mininet(controller=RemoteController)

c0 = net.addController('c0', port=6633)

s1 = net.addSwitch('s1')

s2 = net.addSwitch('s2')

s3 = net.addSwitch('s3')

h1 = net.addHost('h1')

h2 = net.addHost('h2')

h3 = net.addHost('h3')

net.addLink(s1, h1)

net.addLink(s2, h2)

net.addLink(s3, h3)

net.addLink(s1, s2)

net.addLink(s2, s3)

net.addLink(s3, s1)

net.build()

c0.start()

s1.start([c0])

s2.start([c0])

s3.start([c0])

net.startTerms()

CLI(net)

net.stop()

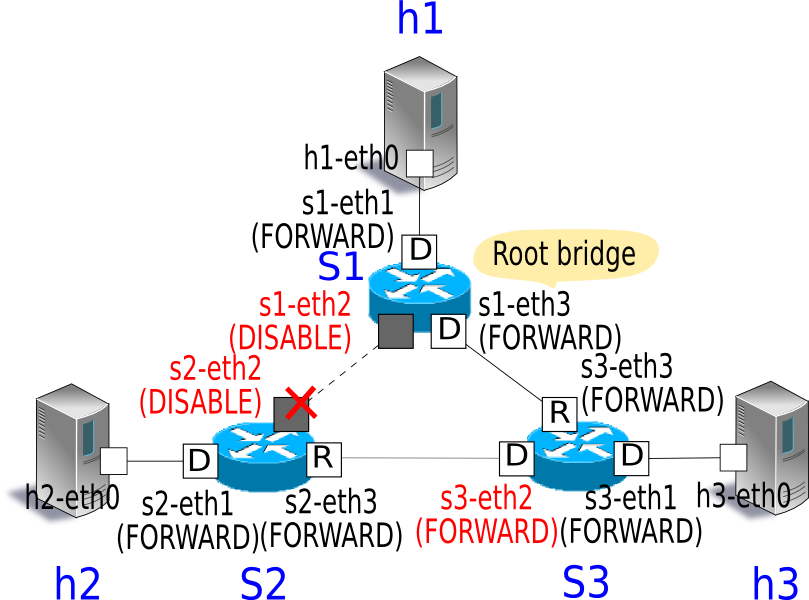

VM環境でこのプログラムを実行することにより、スイッチs1、s2、s3の間でループが存在するトポロジが作成されます。

netコマンドの実行結果は以下の通りです。

$ curl -O https://raw.githubusercontent.com/osrg/ryu-book/master/sources/spanning_tree.py

$ sudo ./spanning_tree.py

Unable to contact the remote controller at 127.0.0.1:6633

mininet> net

c0

s1 lo: s1-eth1:h1-eth0 s1-eth2:s2-eth2 s1-eth3:s3-eth3

s2 lo: s2-eth1:h2-eth0 s2-eth2:s1-eth2 s2-eth3:s3-eth2

s3 lo: s3-eth1:h3-eth0 s3-eth2:s2-eth3 s3-eth3:s1-eth3

h1 h1-eth0:s1-eth1

h2 h2-eth0:s2-eth1

h3 h3-eth0:s3-eth1

OpenFlowバージョンの設定¶

使用するOpenFlowのバージョンを1.3に設定します。このコマンド入力は、スイッチs1、s2、s3のxterm上で行ってください。

Node: s1:

# ovs-vsctl set Bridge s1 protocols=OpenFlow13

Node: s2:

# ovs-vsctl set Bridge s2 protocols=OpenFlow13

Node: s3:

# ovs-vsctl set Bridge s3 protocols=OpenFlow13

スイッチングハブの実行¶

準備が整ったので、Ryuアプリケーションを実行します。ウインドウタイトルが「Node: c0 (root)」となっている xterm から次のコマンドを実行します。

Node: c0:

$ ryu-manager ryu.app.simple_switch_stp_13

loading app ryu.app.simple_switch_stp_13

loading app ryu.controller.ofp_handler

instantiating app None of Stp

creating context stplib

instantiating app ryu.app.simple_switch_stp_13 of SimpleSwitch13

instantiating app ryu.controller.ofp_handler of OFPHandler

OpenFlowスイッチ起動時のSTP計算¶

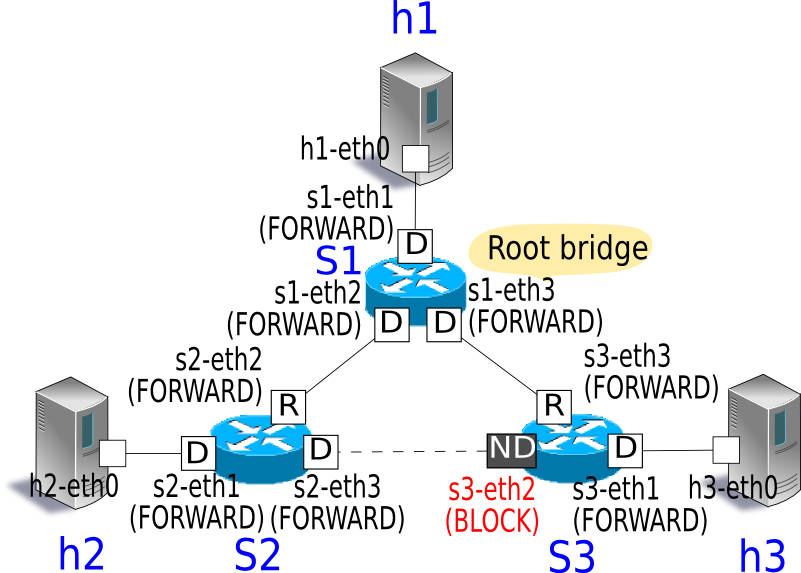

各OpenFlowスイッチとコントローラの接続が完了すると、BPDUパケットの交換が始まり、ルートブリッジの選出・ポート役割の設定・ポート状態遷移が行われます。

[STP][INFO] dpid=0000000000000001: Join as stp bridge.

[STP][INFO] dpid=0000000000000001: [port=1] DESIGNATED_PORT / LISTEN

[STP][INFO] dpid=0000000000000001: [port=2] DESIGNATED_PORT / LISTEN

[STP][INFO] dpid=0000000000000001: [port=3] DESIGNATED_PORT / LISTEN

[STP][INFO] dpid=0000000000000002: Join as stp bridge.

[STP][INFO] dpid=0000000000000002: [port=1] DESIGNATED_PORT / LISTEN

[STP][INFO] dpid=0000000000000002: [port=2] DESIGNATED_PORT / LISTEN

[STP][INFO] dpid=0000000000000002: [port=3] DESIGNATED_PORT / LISTEN

[STP][INFO] dpid=0000000000000001: [port=2] Receive superior BPDU.

[STP][INFO] dpid=0000000000000001: [port=1] DESIGNATED_PORT / BLOCK

[STP][INFO] dpid=0000000000000001: [port=2] DESIGNATED_PORT / BLOCK

[STP][INFO] dpid=0000000000000001: [port=3] DESIGNATED_PORT / BLOCK

[STP][INFO] dpid=0000000000000001: Root bridge.

[STP][INFO] dpid=0000000000000001: [port=1] DESIGNATED_PORT / LISTEN

[STP][INFO] dpid=0000000000000001: [port=2] DESIGNATED_PORT / LISTEN

[STP][INFO] dpid=0000000000000001: [port=3] DESIGNATED_PORT / LISTEN

[STP][INFO] dpid=0000000000000002: [port=2] Receive superior BPDU.

[STP][INFO] dpid=0000000000000002: [port=1] DESIGNATED_PORT / BLOCK

[STP][INFO] dpid=0000000000000002: [port=2] DESIGNATED_PORT / BLOCK

[STP][INFO] dpid=0000000000000002: [port=3] DESIGNATED_PORT / BLOCK

[STP][INFO] dpid=0000000000000002: Non root bridge.

[STP][INFO] dpid=0000000000000002: [port=1] DESIGNATED_PORT / LISTEN

[STP][INFO] dpid=0000000000000002: [port=2] ROOT_PORT / LISTEN

[STP][INFO] dpid=0000000000000002: [port=3] DESIGNATED_PORT / LISTEN

[STP][INFO] dpid=0000000000000003: Join as stp bridge.

[STP][INFO] dpid=0000000000000003: [port=1] DESIGNATED_PORT / LISTEN

[STP][INFO] dpid=0000000000000003: [port=2] DESIGNATED_PORT / LISTEN

[STP][INFO] dpid=0000000000000003: [port=3] DESIGNATED_PORT / LISTEN

[STP][INFO] dpid=0000000000000002: [port=3] Receive superior BPDU.

[STP][INFO] dpid=0000000000000002: [port=1] DESIGNATED_PORT / BLOCK

[STP][INFO] dpid=0000000000000002: [port=2] DESIGNATED_PORT / BLOCK

[STP][INFO] dpid=0000000000000002: [port=3] DESIGNATED_PORT / BLOCK

[STP][INFO] dpid=0000000000000002: Non root bridge.

[STP][INFO] dpid=0000000000000002: [port=1] DESIGNATED_PORT / LISTEN

[STP][INFO] dpid=0000000000000002: [port=2] ROOT_PORT / LISTEN

[STP][INFO] dpid=0000000000000002: [port=3] DESIGNATED_PORT / LISTEN

[STP][INFO] dpid=0000000000000001: [port=3] Receive superior BPDU.

[STP][INFO] dpid=0000000000000001: [port=1] DESIGNATED_PORT / BLOCK

[STP][INFO] dpid=0000000000000001: [port=2] DESIGNATED_PORT / BLOCK

[STP][INFO] dpid=0000000000000001: [port=3] DESIGNATED_PORT / BLOCK

[STP][INFO] dpid=0000000000000001: Root bridge.

[STP][INFO] dpid=0000000000000001: [port=1] DESIGNATED_PORT / LISTEN

[STP][INFO] dpid=0000000000000001: [port=2] DESIGNATED_PORT / LISTEN

[STP][INFO] dpid=0000000000000001: [port=3] DESIGNATED_PORT / LISTEN

[STP][INFO] dpid=0000000000000003: [port=2] Receive superior BPDU.

[STP][INFO] dpid=0000000000000003: [port=1] DESIGNATED_PORT / BLOCK

[STP][INFO] dpid=0000000000000003: [port=2] DESIGNATED_PORT / BLOCK

[STP][INFO] dpid=0000000000000003: [port=3] DESIGNATED_PORT / BLOCK

[STP][INFO] dpid=0000000000000003: Non root bridge.

[STP][INFO] dpid=0000000000000003: [port=1] DESIGNATED_PORT / LISTEN

[STP][INFO] dpid=0000000000000003: [port=2] ROOT_PORT / LISTEN

[STP][INFO] dpid=0000000000000003: [port=3] DESIGNATED_PORT / LISTEN

[STP][INFO] dpid=0000000000000003: [port=3] Receive superior BPDU.

[STP][INFO] dpid=0000000000000003: [port=1] DESIGNATED_PORT / BLOCK

[STP][INFO] dpid=0000000000000003: [port=2] DESIGNATED_PORT / BLOCK

[STP][INFO] dpid=0000000000000003: [port=3] DESIGNATED_PORT / BLOCK

[STP][INFO] dpid=0000000000000003: Non root bridge.

[STP][INFO] dpid=0000000000000003: [port=1] DESIGNATED_PORT / LISTEN

[STP][INFO] dpid=0000000000000003: [port=2] NON_DESIGNATED_PORT / LISTEN

[STP][INFO] dpid=0000000000000003: [port=3] ROOT_PORT / LISTEN

[STP][INFO] dpid=0000000000000001: [port=3] Receive superior BPDU.

[STP][INFO] dpid=0000000000000001: [port=1] DESIGNATED_PORT / BLOCK

[STP][INFO] dpid=0000000000000001: [port=2] DESIGNATED_PORT / BLOCK

[STP][INFO] dpid=0000000000000001: [port=3] DESIGNATED_PORT / BLOCK

[STP][INFO] dpid=0000000000000001: Root bridge.

[STP][INFO] dpid=0000000000000001: [port=1] DESIGNATED_PORT / LISTEN

[STP][INFO] dpid=0000000000000001: [port=2] DESIGNATED_PORT / LISTEN

[STP][INFO] dpid=0000000000000001: [port=3] DESIGNATED_PORT / LISTEN

[STP][INFO] dpid=0000000000000002: [port=1] DESIGNATED_PORT / LEARN

[STP][INFO] dpid=0000000000000002: [port=2] ROOT_PORT / LEARN

[STP][INFO] dpid=0000000000000002: [port=3] DESIGNATED_PORT / LEARN

[STP][INFO] dpid=0000000000000003: [port=1] DESIGNATED_PORT / LEARN

[STP][INFO] dpid=0000000000000003: [port=2] NON_DESIGNATED_PORT / LEARN

[STP][INFO] dpid=0000000000000003: [port=3] ROOT_PORT / LEARN

[STP][INFO] dpid=0000000000000001: [port=1] DESIGNATED_PORT / LEARN

[STP][INFO] dpid=0000000000000001: [port=2] DESIGNATED_PORT / LEARN

[STP][INFO] dpid=0000000000000001: [port=3] DESIGNATED_PORT / LEARN

[STP][INFO] dpid=0000000000000002: [port=1] DESIGNATED_PORT / FORWARD

[STP][INFO] dpid=0000000000000002: [port=2] ROOT_PORT / FORWARD

[STP][INFO] dpid=0000000000000002: [port=3] DESIGNATED_PORT / FORWARD

[STP][INFO] dpid=0000000000000003: [port=1] DESIGNATED_PORT / FORWARD

[STP][INFO] dpid=0000000000000003: [port=2] NON_DESIGNATED_PORT / BLOCK

[STP][INFO] dpid=0000000000000003: [port=3] ROOT_PORT / FORWARD

[STP][INFO] dpid=0000000000000001: [port=1] DESIGNATED_PORT / FORWARD

[STP][INFO] dpid=0000000000000001: [port=2] DESIGNATED_PORT / FORWARD

[STP][INFO] dpid=0000000000000001: [port=3] DESIGNATED_PORT / FORWARD

この結果、最終的に各ポートはFORWARD状態またはBLOCK状態となります。

パケットがループしないことを確認するため、ホスト1からホスト2へpingを実行します。

pingコマンドを実行する前に、tcpdumpコマンドを実行しておきます。

Node: s1:

# tcpdump -i s1-eth2 arp

Node: s2:

# tcpdump -i s2-eth2 arp

Node: s3:

# tcpdump -i s3-eth2 arp

トポロジ構築スクリプトを実行したコンソールで、次のコマンドを実行してホスト1からホスト2へpingを発行します。

mininet> h1 ping h2

PING 10.0.0.2 (10.0.0.2) 56(84) bytes of data.

64 bytes from 10.0.0.2: icmp_req=1 ttl=64 time=84.4 ms

64 bytes from 10.0.0.2: icmp_req=2 ttl=64 time=0.657 ms

64 bytes from 10.0.0.2: icmp_req=3 ttl=64 time=0.074 ms

64 bytes from 10.0.0.2: icmp_req=4 ttl=64 time=0.076 ms

64 bytes from 10.0.0.2: icmp_req=5 ttl=64 time=0.054 ms

64 bytes from 10.0.0.2: icmp_req=6 ttl=64 time=0.053 ms

64 bytes from 10.0.0.2: icmp_req=7 ttl=64 time=0.041 ms

64 bytes from 10.0.0.2: icmp_req=8 ttl=64 time=0.049 ms

64 bytes from 10.0.0.2: icmp_req=9 ttl=64 time=0.074 ms

64 bytes from 10.0.0.2: icmp_req=10 ttl=64 time=0.073 ms

64 bytes from 10.0.0.2: icmp_req=11 ttl=64 time=0.068 ms

^C

--- 10.0.0.2 ping statistics ---

11 packets transmitted, 11 received, 0% packet loss, time 9998ms

rtt min/avg/max/mdev = 0.041/7.784/84.407/24.230 ms

tcpdumpの出力結果から、ARPがループしていないことが確認できます。

Node: s1:

# tcpdump -i s1-eth2 arp

tcpdump: WARNING: s1-eth2: no IPv4 address assigned

tcpdump: verbose output suppressed, use -v or -vv for full protocol decode

listening on s1-eth2, link-type EN10MB (Ethernet), capture size 65535 bytes

11:30:24.692797 ARP, Request who-has 10.0.0.2 tell 10.0.0.1, length 28

11:30:24.749153 ARP, Reply 10.0.0.2 is-at 82:c9:d7:e9:b7:52 (oui Unknown), length 28

11:30:29.797665 ARP, Request who-has 10.0.0.1 tell 10.0.0.2, length 28

11:30:29.798250 ARP, Reply 10.0.0.1 is-at c2:a4:54:83:43:fa (oui Unknown), length 28

Node: s2:

# tcpdump -i s2-eth2 arp

tcpdump: WARNING: s2-eth2: no IPv4 address assigned

tcpdump: verbose output suppressed, use -v or -vv for full protocol decode

listening on s2-eth2, link-type EN10MB (Ethernet), capture size 65535 bytes

11:30:24.692824 ARP, Request who-has 10.0.0.2 tell 10.0.0.1, length 28

11:30:24.749116 ARP, Reply 10.0.0.2 is-at 82:c9:d7:e9:b7:52 (oui Unknown), length 28

11:30:29.797659 ARP, Request who-has 10.0.0.1 tell 10.0.0.2, length 28

11:30:29.798254 ARP, Reply 10.0.0.1 is-at c2:a4:54:83:43:fa (oui Unknown), length 28

Node: s3:

# tcpdump -i s3-eth2 arp

tcpdump: WARNING: s3-eth2: no IPv4 address assigned

tcpdump: verbose output suppressed, use -v or -vv for full protocol decode

listening on s3-eth2, link-type EN10MB (Ethernet), capture size 65535 bytes

11:30:24.698477 ARP, Request who-has 10.0.0.2 tell 10.0.0.1, length 28

故障検出時のSTP再計算¶

次に、リンクダウンが起こった際のSTP再計算の動作を確認します。各OpenFlowスイッチ起動後のSTP計算が完了した状態で次のコマンドを実行し、ポートをダウンさせます。

Node: s2:

# ifconfig s2-eth2 down

リンクダウンが検出され、STP再計算が実行されます。

[STP][INFO] dpid=0000000000000002: [port=2] Link down.

[STP][INFO] dpid=0000000000000002: [port=2] DESIGNATED_PORT / DISABLE

[STP][INFO] dpid=0000000000000002: [port=1] DESIGNATED_PORT / BLOCK

[STP][INFO] dpid=0000000000000002: [port=3] DESIGNATED_PORT / BLOCK

[STP][INFO] dpid=0000000000000002: Root bridge.

[STP][INFO] dpid=0000000000000002: [port=1] DESIGNATED_PORT / LISTEN

[STP][INFO] dpid=0000000000000002: [port=3] DESIGNATED_PORT / LISTEN

[STP][INFO] dpid=0000000000000001: [port=2] Link down.

[STP][INFO] dpid=0000000000000001: [port=2] DESIGNATED_PORT / DISABLE

[STP][INFO] dpid=0000000000000002: [port=1] DESIGNATED_PORT / LEARN

[STP][INFO] dpid=0000000000000002: [port=3] DESIGNATED_PORT / LEARN

[STP][INFO] dpid=0000000000000003: [port=2] Wait BPDU timer is exceeded.

[STP][INFO] dpid=0000000000000003: [port=1] DESIGNATED_PORT / BLOCK

[STP][INFO] dpid=0000000000000003: [port=2] DESIGNATED_PORT / BLOCK

[STP][INFO] dpid=0000000000000003: [port=3] DESIGNATED_PORT / BLOCK

[STP][INFO] dpid=0000000000000003: Root bridge.

[STP][INFO] dpid=0000000000000003: [port=1] DESIGNATED_PORT / LISTEN

[STP][INFO] dpid=0000000000000003: [port=2] DESIGNATED_PORT / LISTEN

[STP][INFO] dpid=0000000000000003: [port=3] DESIGNATED_PORT / LISTEN

[STP][INFO] dpid=0000000000000003: [port=3] Receive superior BPDU.

[STP][INFO] dpid=0000000000000003: [port=1] DESIGNATED_PORT / BLOCK

[STP][INFO] dpid=0000000000000003: [port=2] DESIGNATED_PORT / BLOCK

[STP][INFO] dpid=0000000000000003: [port=3] DESIGNATED_PORT / BLOCK

[STP][INFO] dpid=0000000000000003: Non root bridge.

[STP][INFO] dpid=0000000000000003: [port=1] DESIGNATED_PORT / LISTEN

[STP][INFO] dpid=0000000000000003: [port=2] DESIGNATED_PORT / LISTEN

[STP][INFO] dpid=0000000000000003: [port=3] ROOT_PORT / LISTEN

[STP][INFO] dpid=0000000000000002: [port=3] Receive superior BPDU.

[STP][INFO] dpid=0000000000000002: [port=1] DESIGNATED_PORT / BLOCK

[STP][INFO] dpid=0000000000000002: [port=3] DESIGNATED_PORT / BLOCK

[STP][INFO] dpid=0000000000000002: Non root bridge.

[STP][INFO] dpid=0000000000000002: [port=1] DESIGNATED_PORT / LISTEN

[STP][INFO] dpid=0000000000000002: [port=3] ROOT_PORT / LISTEN

[STP][INFO] dpid=0000000000000003: [port=1] DESIGNATED_PORT / LEARN

[STP][INFO] dpid=0000000000000003: [port=2] DESIGNATED_PORT / LEARN

[STP][INFO] dpid=0000000000000003: [port=3] ROOT_PORT / LEARN

[STP][INFO] dpid=0000000000000002: [port=1] DESIGNATED_PORT / LEARN

[STP][INFO] dpid=0000000000000002: [port=3] ROOT_PORT / LEARN

[STP][INFO] dpid=0000000000000003: [port=1] DESIGNATED_PORT / FORWARD

[STP][INFO] dpid=0000000000000003: [port=2] DESIGNATED_PORT / FORWARD

[STP][INFO] dpid=0000000000000003: [port=3] ROOT_PORT / FORWARD

[STP][INFO] dpid=0000000000000002: [port=1] DESIGNATED_PORT / FORWARD

[STP][INFO] dpid=0000000000000002: [port=3] ROOT_PORT / FORWARD

これまでBLOCK状態だったs3-eth2のポートがFORWARD状態となり、再びフレーム転送可能な状態となったことが確認できます。

故障回復時のSTP再計算¶

続けて、リンクダウンが回復した際のSTP再計算の動作を確認します。リンクダウン中の状態で次のコマンドを実行し、ポートを起動させます。

Node: s2:

# ifconfig s2-eth2 up

リンク復旧が検出され、STP再計算が実行されます。

[STP][INFO] dpid=0000000000000002: [port=2] Link down.

[STP][INFO] dpid=0000000000000002: [port=2] DESIGNATED_PORT / DISABLE

[STP][INFO] dpid=0000000000000002: [port=2] Link up.

[STP][INFO] dpid=0000000000000002: [port=2] DESIGNATED_PORT / LISTEN

[STP][INFO] dpid=0000000000000001: [port=2] Link up.

[STP][INFO] dpid=0000000000000001: [port=2] DESIGNATED_PORT / LISTEN

[STP][INFO] dpid=0000000000000001: [port=2] Receive superior BPDU.

[STP][INFO] dpid=0000000000000001: [port=1] DESIGNATED_PORT / BLOCK

[STP][INFO] dpid=0000000000000001: [port=2] DESIGNATED_PORT / BLOCK

[STP][INFO] dpid=0000000000000001: [port=3] DESIGNATED_PORT / BLOCK

[STP][INFO] dpid=0000000000000001: Root bridge.

[STP][INFO] dpid=0000000000000001: [port=1] DESIGNATED_PORT / LISTEN

[STP][INFO] dpid=0000000000000001: [port=2] DESIGNATED_PORT / LISTEN

[STP][INFO] dpid=0000000000000001: [port=3] DESIGNATED_PORT / LISTEN

[STP][INFO] dpid=0000000000000002: [port=2] Receive superior BPDU.

[STP][INFO] dpid=0000000000000002: [port=1] DESIGNATED_PORT / BLOCK

[STP][INFO] dpid=0000000000000002: [port=2] DESIGNATED_PORT / BLOCK

[STP][INFO] dpid=0000000000000002: [port=3] DESIGNATED_PORT / BLOCK

[STP][INFO] dpid=0000000000000002: Non root bridge.

[STP][INFO] dpid=0000000000000002: [port=1] DESIGNATED_PORT / LISTEN

[STP][INFO] dpid=0000000000000002: [port=2] ROOT_PORT / LISTEN

[STP][INFO] dpid=0000000000000002: [port=3] DESIGNATED_PORT / LISTEN

[STP][INFO] dpid=0000000000000003: [port=2] Receive superior BPDU.

[STP][INFO] dpid=0000000000000003: [port=1] DESIGNATED_PORT / BLOCK

[STP][INFO] dpid=0000000000000003: [port=2] DESIGNATED_PORT / BLOCK

[STP][INFO] dpid=0000000000000003: [port=3] DESIGNATED_PORT / BLOCK

[STP][INFO] dpid=0000000000000003: Non root bridge.

[STP][INFO] dpid=0000000000000003: [port=1] DESIGNATED_PORT / LISTEN

[STP][INFO] dpid=0000000000000003: [port=2] NON_DESIGNATED_PORT / LISTEN

[STP][INFO] dpid=0000000000000003: [port=3] ROOT_PORT / LISTEN

[STP][INFO] dpid=0000000000000001: [port=1] DESIGNATED_PORT / LEARN

[STP][INFO] dpid=0000000000000001: [port=2] DESIGNATED_PORT / LEARN

[STP][INFO] dpid=0000000000000001: [port=3] DESIGNATED_PORT / LEARN

[STP][INFO] dpid=0000000000000002: [port=1] DESIGNATED_PORT / LEARN

[STP][INFO] dpid=0000000000000002: [port=2] ROOT_PORT / LEARN

[STP][INFO] dpid=0000000000000002: [port=3] DESIGNATED_PORT / LEARN

[STP][INFO] dpid=0000000000000003: [port=1] DESIGNATED_PORT / LEARN

[STP][INFO] dpid=0000000000000003: [port=2] NON_DESIGNATED_PORT / LEARN

[STP][INFO] dpid=0000000000000003: [port=3] ROOT_PORT / LEARN

[STP][INFO] dpid=0000000000000001: [port=1] DESIGNATED_PORT / FORWARD

[STP][INFO] dpid=0000000000000001: [port=2] DESIGNATED_PORT / FORWARD

[STP][INFO] dpid=0000000000000001: [port=3] DESIGNATED_PORT / FORWARD

[STP][INFO] dpid=0000000000000002: [port=1] DESIGNATED_PORT / FORWARD

[STP][INFO] dpid=0000000000000002: [port=2] ROOT_PORT / FORWARD

[STP][INFO] dpid=0000000000000002: [port=3] DESIGNATED_PORT / FORWARD

[STP][INFO] dpid=0000000000000003: [port=1] DESIGNATED_PORT / FORWARD

[STP][INFO] dpid=0000000000000003: [port=2] NON_DESIGNATED_PORT / BLOCK

[STP][INFO] dpid=0000000000000003: [port=3] ROOT_PORT / FORWARD

アプリケーション起動時と同様のツリー構成となり、再びフレーム転送可能な状態となったことが確認できます。

OpenFlowによるスパニングツリー¶

Ryuのスパニングツリーアプリケーションにおいて、OpenFlowを用いてどのようにスパニングツリーの機能を実現しているかを見ていきます。

OpenFlow 1.3には次のようなポートの動作を設定するコンフィグが用意されています。Port ModificationメッセージをOpenFlowスイッチに発行することで、ポートのフレーム転送有無などの動作を制御することができます。

| 値 | 説明 |

|---|---|

| OFPPC_PORT_DOWN | 保守者により無効設定された状態です |

| OFPPC_NO_RECV | 当該ポートで受信した全てのパケットを廃棄します |

| OFPPC_NO_FWD | 当該ポートからパケット転送を行いません |

| OFPPC_NO_PACKET_IN | table-missとなった場合にPacket-Inメッセージを送信しません |

また、ポート状態ごとのBPDUパケット受信とBPDU以外のパケット受信を制御するため、BPDUパケットをPacket-InするフローエントリとBPDU以外のパケットをdropするフローエントリをそれぞれFlow ModメッセージによりOpenFlowスイッチに登録します。

コントローラは各OpenFlowスイッチに対して、下記のようにポートコンフィグ設定とフローエントリ設定を行うことで、ポート状態に応じたBPDUパケットの送受信やMACアドレス学習(BPDU以外のパケット受信)、フレーム転送(BPDU以外のパケット送信)の制御を行います。

| 状態 | ポートコンフィグ | フローエントリ |

|---|---|---|

| DISABLE | NO_RECV/NO_FWD | 設定無し |

| BLOCK | NO_FWD | BPDU Packet-In/BPDU以外drop |

| LISTEN | 設定無し | BPDU Packet-In/BPDU以外drop |

| LEARN | 設定無し | BPDU Packet-In/BPDU以外drop |

| FORWARD | 設定無し | BPDU Packet-In |

注釈

Ryuに実装されているスパニングツリーのライブラリは、簡略化のためLEARN状態でのMACアドレス学習(BPDU以外のパケット受信)を行っていません。

これらの設定に加え、コントローラはOpenFlowスイッチとの接続時に収集したポート情報や各OpenFlowスイッチが受信したBPDUパケットに設定されたルートブリッジの情報を元に、送信用のBPDUパケットを構築しPacket-Outメッセージを発行することで、OpenFlowスイッチ間のBPDUパケットの交換を実現します。

Ryuによるスパニングツリーの実装¶

続いて、Ryuを用いて実装されたスパニングツリーのソースコードを見ていきます。スパニングツリーのソースコードは、Ryuのソースツリーにあります。

ryu/lib/stplib.py

ryu/app/simple_switch_stp_13.py

stplib.pyはBPDUパケットの交換や各ポートの役割・状態の管理などのスパニングツリー機能を提供するライブラリです。simple_switch_stp_13.pyはスパニングツリーライブラリを適用することでスイッチングハブのアプリケーションにスパニングツリー機能を追加したアプリケーションプログラムです。

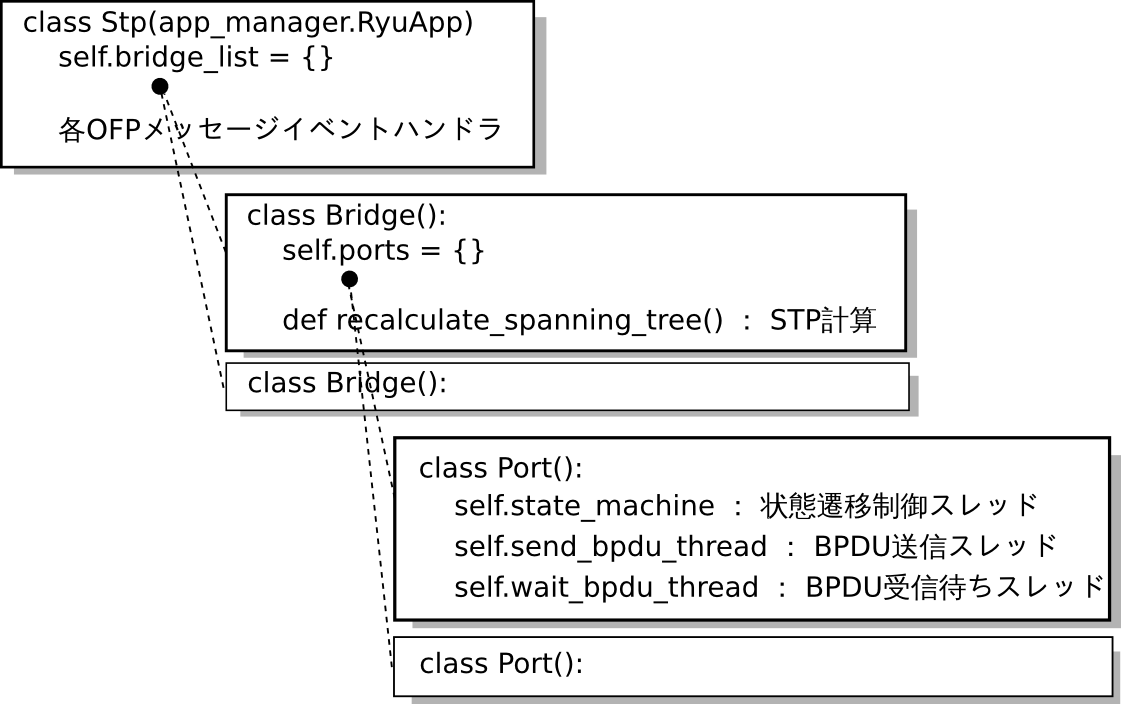

ライブラリの実装¶

ライブラリ概要¶

STPライブラリ(Stpクラスインスタンス)がOpenFlowスイッチのコントローラへの接続を検出すると、Bridgeクラスインスタンス・Portクラスインスタンスが生成されます。各クラスインスタンスが生成・起動された後は、

- StpクラスインスタンスからのOpenFlowメッセージ受信通知

- BridgeクラスインスタンスのSTP計算(ルートブリッジ選択・各ポートの役割選択)

- Portクラスインスタンスのポート状態遷移・BPDUパケット送受信

が連動し、スパニングツリー機能を実現します。

コンフィグ設定項目¶

STPライブラリはStp.set_config()メソッドによりブリッジ・ポートのコンフィグ設定IFを提供します。設定可能な項目は以下の通りです。

bridge

項目 説明 デフォルト値 priorityブリッジ優先度 0x8000 sys_ext_idVLAN-IDを設定 (*現状のSTPライブラリはVLAN未対応) 0 max_ageBPDUパケットの受信待ちタイマー値 20[sec] hello_timeBPDUパケットの送信間隔 2 [sec] fwd_delay各ポートがLISTEN状態およびLEARN状態に留まる時間 15[sec] port

項目 説明 デフォルト値 priorityポート優先度 0x80 path_costリンクのコスト値 リンクスピードを元に自動設定 enableポートの有効無効設定 True

BPDUパケット送信¶

BPDUパケット送信はPortクラスのBPDUパケット送信スレッド(Port.send_bpdu_thread)で行っています。ポートの役割が指定ポート(DESIGNATED_PORT)の場合、ルートブリッジから通知されたhello time(Port.port_times.hello_time:デフォルト2秒)間隔でBPDUパケット生成(Port._generate_config_bpdu())およびBPDUパケット送信(Port.ofctl.send_packet_out())を行います。

class Port(object):

# ...

def __init__(self, dp, logger, config, send_ev_func, timeout_func,

topology_change_func, bridge_id, bridge_times, ofport):

super(Port, self).__init__()

self.dp = dp

self.logger = logger

self.dpid_str = {'dpid': dpid_to_str(dp.id)}

self.config_enable = config.get('enable',

self._DEFAULT_VALUE['enable'])

self.send_event = send_ev_func

self.wait_bpdu_timeout = timeout_func

self.topology_change_notify = topology_change_func

self.ofctl = (OfCtl_v1_0(dp) if dp.ofproto == ofproto_v1_0

else OfCtl_v1_2later(dp))

# Bridge data

self.bridge_id = bridge_id

# Root bridge data

self.port_priority = None

self.port_times = None

# ofproto_v1_X_parser.OFPPhyPort data

self.ofport = ofport

# Port data

values = self._DEFAULT_VALUE

path_costs = {dp.ofproto.OFPPF_10MB_HD: bpdu.PORT_PATH_COST_10MB,

dp.ofproto.OFPPF_10MB_FD: bpdu.PORT_PATH_COST_10MB,

dp.ofproto.OFPPF_100MB_HD: bpdu.PORT_PATH_COST_100MB,

dp.ofproto.OFPPF_100MB_FD: bpdu.PORT_PATH_COST_100MB,

dp.ofproto.OFPPF_1GB_HD: bpdu.PORT_PATH_COST_1GB,

dp.ofproto.OFPPF_1GB_FD: bpdu.PORT_PATH_COST_1GB,

dp.ofproto.OFPPF_10GB_FD: bpdu.PORT_PATH_COST_10GB}

for rate in sorted(path_costs, reverse=True):

if ofport.curr & rate:

values['path_cost'] = path_costs[rate]

break

for key, value in values.items():

values[key] = value

self.port_id = PortId(values['priority'], ofport.port_no)

self.path_cost = values['path_cost']

self.state = (None if self.config_enable else PORT_STATE_DISABLE)

self.role = None

# Receive BPDU data

self.designated_priority = None

self.designated_times = None

# BPDU handling threads

self.send_bpdu_thread = PortThread(self._transmit_bpdu)

self.wait_bpdu_thread = PortThread(self._wait_bpdu_timer)

self.send_tc_flg = None

self.send_tc_timer = None

self.send_tcn_flg = None

self.wait_timer_event = None

# State machine thread

self.state_machine = PortThread(self._state_machine)

self.state_event = None

self.up(DESIGNATED_PORT,

Priority(bridge_id, 0, None, None),

bridge_times)

self.state_machine.start()

self.logger.debug('[port=%d] Start port state machine.',

self.ofport.port_no, extra=self.dpid_str)

class Port(object):

# ...

def _transmit_bpdu(self):

while True:

# Send config BPDU packet if port role is DESIGNATED_PORT.

if self.role == DESIGNATED_PORT:

now = datetime.datetime.today()

if self.send_tc_timer and self.send_tc_timer < now:

self.send_tc_timer = None

self.send_tc_flg = False

if not self.send_tc_flg:

flags = 0b00000000

log_msg = '[port=%d] Send Config BPDU.'

else:

flags = 0b00000001

log_msg = '[port=%d] Send TopologyChange BPDU.'

bpdu_data = self._generate_config_bpdu(flags)

self.ofctl.send_packet_out(self.ofport.port_no, bpdu_data)

self.logger.debug(log_msg, self.ofport.port_no,

extra=self.dpid_str)

# Send Topology Change Notification BPDU until receive Ack.

if self.send_tcn_flg:

bpdu_data = self._generate_tcn_bpdu()

self.ofctl.send_packet_out(self.ofport.port_no, bpdu_data)

self.logger.debug('[port=%d] Send TopologyChangeNotify BPDU.',

self.ofport.port_no, extra=self.dpid_str)

hub.sleep(self.port_times.hello_time)

送信するBPDUパケットは、OpenFlowスイッチのコントローラ接続時に収集したポート情報(Port.ofport)や受信したBPDUパケットに設定されたルートブリッジ情報(Port.port_priority、Port.port_times)などを元に構築されます。

class Port(object):

# ...

def _generate_config_bpdu(self, flags):

src_mac = self.ofport.hw_addr

dst_mac = bpdu.BRIDGE_GROUP_ADDRESS

length = (bpdu.bpdu._PACK_LEN + bpdu.ConfigurationBPDUs.PACK_LEN

+ llc.llc._PACK_LEN + llc.ControlFormatU._PACK_LEN)

e = ethernet.ethernet(dst_mac, src_mac, length)

l = llc.llc(llc.SAP_BPDU, llc.SAP_BPDU, llc.ControlFormatU())

b = bpdu.ConfigurationBPDUs(

flags=flags,

root_priority=self.port_priority.root_id.priority,

root_mac_address=self.port_priority.root_id.mac_addr,

root_path_cost=self.port_priority.root_path_cost + self.path_cost,

bridge_priority=self.bridge_id.priority,

bridge_mac_address=self.bridge_id.mac_addr,

port_priority=self.port_id.priority,

port_number=self.ofport.port_no,

message_age=self.port_times.message_age + 1,

max_age=self.port_times.max_age,

hello_time=self.port_times.hello_time,

forward_delay=self.port_times.forward_delay)

pkt = packet.Packet()

pkt.add_protocol(e)

pkt.add_protocol(l)

pkt.add_protocol(b)

pkt.serialize()

return pkt.data

BPDUパケット受信¶

BPDUパケットの受信は、StpクラスのPacket-Inイベントハンドラによって検出され、Bridgeクラスインスタンスを経由してPortクラスインスタンスに通知されます。イベントハンドラの実装は「スイッチングハブ」を参照してください。

BPDUパケットを受信したポートは、以前に受信したBPDUパケットと今回受信したBPDUパケットのブリッジIDなどの比較(Stp.compare_bpdu_info())を行い、STP再計算の要否判定を行います。以前に受信したBPDUより優れたBPDU(SUPERIOR)を受信した場合、「新たなルートブリッジが追加された」などのネットワークトポロジ変更が発生したことを意味するため、STP再計算の契機となります。

class Port(object):

# ...

def rcv_config_bpdu(self, bpdu_pkt):

# Check received BPDU is superior to currently held BPDU.

root_id = BridgeId(bpdu_pkt.root_priority,

bpdu_pkt.root_system_id_extension,

bpdu_pkt.root_mac_address)

root_path_cost = bpdu_pkt.root_path_cost

designated_bridge_id = BridgeId(bpdu_pkt.bridge_priority,

bpdu_pkt.bridge_system_id_extension,

bpdu_pkt.bridge_mac_address)

designated_port_id = PortId(bpdu_pkt.port_priority,

bpdu_pkt.port_number)

msg_priority = Priority(root_id, root_path_cost,

designated_bridge_id,

designated_port_id)

msg_times = Times(bpdu_pkt.message_age,

bpdu_pkt.max_age,

bpdu_pkt.hello_time,

bpdu_pkt.forward_delay)

rcv_info = Stp.compare_bpdu_info(self.designated_priority,

self.designated_times,

msg_priority, msg_times)

if rcv_info is SUPERIOR:

self.designated_priority = msg_priority

self.designated_times = msg_times

chk_flg = False

if ((rcv_info is SUPERIOR or rcv_info is REPEATED)

and (self.role is ROOT_PORT

or self.role is NON_DESIGNATED_PORT)):

self._update_wait_bpdu_timer()

chk_flg = True

elif rcv_info is INFERIOR and self.role is DESIGNATED_PORT:

chk_flg = True

# Check TopologyChange flag.

rcv_tc = False

if chk_flg:

tc_flag_mask = 0b00000001

tcack_flag_mask = 0b10000000

if bpdu_pkt.flags & tc_flag_mask:

self.logger.debug('[port=%d] receive TopologyChange BPDU.',

self.ofport.port_no, extra=self.dpid_str)

rcv_tc = True

if bpdu_pkt.flags & tcack_flag_mask:

self.logger.debug('[port=%d] receive TopologyChangeAck BPDU.',

self.ofport.port_no, extra=self.dpid_str)

if self.send_tcn_flg:

self.send_tcn_flg = False

return rcv_info, rcv_tc

故障検出¶

リンク断などの直接故障や、一定時間ルートブリッジからのBPDUパケットを受信できない間接故障を検出した場合も、STP再計算の契機となります。

リンク断はStpクラスのPortStatusイベントハンドラによって検出し、Bridgeクラスインスタンスへ通知されます。

BPDUパケットの受信待ちタイムアウトはPortクラスのBPDUパケット受信待ちスレッド(Port.wait_bpdu_thread)で検出します。max age(デフォルト20秒)間、ルートブリッジからのBPDUパケットを受信できない場合に間接故障と判断し、Bridgeクラスインスタンスへ通知されます。

BPDU受信待ちタイマーの更新とタイムアウトの検出にはhubモジュール(ryu.lib.hub)のhub.Eventとhub.Timeoutを用います。hub.Eventはhub.Event.wait()でwait状態に入りhub.Event.set()が実行されるまでスレッドが中断されます。hub.Timeoutは指定されたタイムアウト時間内にtry節の処理が終了しない場合、hub.Timeout例外を発行します。hub.Eventがwait状態に入りhub.Timeoutで指定されたタイムアウト時間内にhub.Event.set()が実行されない場合に、BPDUパケットの受信待ちタイムアウトと判断しBridgeクラスのSTP再計算処理を呼び出します。

class Port(object):

# ...

def _wait_bpdu_timer(self):

time_exceed = False

while True:

self.wait_timer_event = hub.Event()

message_age = (self.designated_times.message_age

if self.designated_times else 0)

timer = self.port_times.max_age - message_age

timeout = hub.Timeout(timer)

try:

self.wait_timer_event.wait()

except hub.Timeout as t:

if t is not timeout:

err_msg = 'Internal error. Not my timeout.'

raise RyuException(msg=err_msg)

self.logger.info('[port=%d] Wait BPDU timer is exceeded.',

self.ofport.port_no, extra=self.dpid_str)

time_exceed = True

finally:

timeout.cancel()

self.wait_timer_event = None

if time_exceed:

break

if time_exceed: # Bridge.recalculate_spanning_tree

hub.spawn(self.wait_bpdu_timeout)

受信したBPDUパケットの比較処理(Stp.compare_bpdu_info())によりSUPERIORまたはREPEATEDと判定された場合は、ルートブリッジからのBPDUパケットが受信出来ていることを意味するため、BPDU受信待ちタイマーの更新(Port._update_wait_bpdu_timer())を行います。hub.EventであるPort.wait_timer_eventのset()処理によりPort.wait_timer_eventはwait状態から解放され、BPDUパケット受信待ちスレッド(Port.wait_bpdu_thread)はexcept hub.Timeout節のタイムアウト処理に入ることなくタイマーをキャンセルし、改めてタイマーをセットし直すことで次のBPDUパケットの受信待ちを開始します。

class Port(object):

# ...

def rcv_config_bpdu(self, bpdu_pkt):

# Check received BPDU is superior to currently held BPDU.

root_id = BridgeId(bpdu_pkt.root_priority,

bpdu_pkt.root_system_id_extension,

bpdu_pkt.root_mac_address)

root_path_cost = bpdu_pkt.root_path_cost

designated_bridge_id = BridgeId(bpdu_pkt.bridge_priority,

bpdu_pkt.bridge_system_id_extension,

bpdu_pkt.bridge_mac_address)

designated_port_id = PortId(bpdu_pkt.port_priority,

bpdu_pkt.port_number)

msg_priority = Priority(root_id, root_path_cost,

designated_bridge_id,

designated_port_id)

msg_times = Times(bpdu_pkt.message_age,

bpdu_pkt.max_age,

bpdu_pkt.hello_time,

bpdu_pkt.forward_delay)

rcv_info = Stp.compare_bpdu_info(self.designated_priority,

self.designated_times,

msg_priority, msg_times)

if rcv_info is SUPERIOR:

self.designated_priority = msg_priority

self.designated_times = msg_times

chk_flg = False

if ((rcv_info is SUPERIOR or rcv_info is REPEATED)

and (self.role is ROOT_PORT

or self.role is NON_DESIGNATED_PORT)):

self._update_wait_bpdu_timer()

chk_flg = True

elif rcv_info is INFERIOR and self.role is DESIGNATED_PORT:

chk_flg = True

# Check TopologyChange flag.

rcv_tc = False

if chk_flg:

tc_flag_mask = 0b00000001

tcack_flag_mask = 0b10000000

if bpdu_pkt.flags & tc_flag_mask:

self.logger.debug('[port=%d] receive TopologyChange BPDU.',

self.ofport.port_no, extra=self.dpid_str)

rcv_tc = True

if bpdu_pkt.flags & tcack_flag_mask:

self.logger.debug('[port=%d] receive TopologyChangeAck BPDU.',

self.ofport.port_no, extra=self.dpid_str)

if self.send_tcn_flg:

self.send_tcn_flg = False

return rcv_info, rcv_tc

class Port(object):

# ...

def _update_wait_bpdu_timer(self):

if self.wait_timer_event is not None:

self.wait_timer_event.set()

self.wait_timer_event = None

self.logger.debug('[port=%d] Wait BPDU timer is updated.',

self.ofport.port_no, extra=self.dpid_str)

hub.sleep(0) # For thread switching.

STP計算¶

STP計算(ルートブリッジ選択・各ポートの役割選択)はBridgeクラスで実行します。

STP計算が実行されるケースではネットワークトポロジの変更が発生しておりパケットがループする可能性があるため、一旦全てのポートをBLOCK状態に設定(port.down)し、かつトポロジ変更イベント(EventTopologyChange)を上位APLに対して通知することで学習済みのMACアドレス情報の初期化を促します。

その後、Bridge._spanning_tree_algorithm()でルートブリッジとポートの役割を選択した上で、各ポートをLISTEN状態で起動(port.up)しポートの状態遷移を開始します。

class Bridge(object):

# ...

def recalculate_spanning_tree(self, init=True):

""" Re-calculation of spanning tree. """

# All port down.

for port in self.ports.values():

if port.state is not PORT_STATE_DISABLE:

port.down(PORT_STATE_BLOCK, msg_init=init)

# Send topology change event.

if init:

self.send_event(EventTopologyChange(self.dp))

# Update tree roles.

port_roles = {}

self.root_priority = Priority(self.bridge_id, 0, None, None)

self.root_times = self.bridge_times

if init:

self.logger.info('Root bridge.', extra=self.dpid_str)

for port_no in self.ports:

port_roles[port_no] = DESIGNATED_PORT

else:

(port_roles,

self.root_priority,

self.root_times) = self._spanning_tree_algorithm()

# All port up.

for port_no, role in port_roles.items():

if self.ports[port_no].state is not PORT_STATE_DISABLE:

self.ports[port_no].up(role, self.root_priority,

self.root_times)

ルートブリッジの選出のため、ブリッジIDなどの自身のブリッジ情報と各ポートが受信したBPDUパケットに設定された他ブリッジ情報を比較します(Bridge._select_root_port)。

この結果、ルートポートが見つかった場合(自身のブリッジ情報よりもポートが受信した他ブリッジ情報が優れていた場合)、他ブリッジがルートブリッジであると判断し指定ポートの選出(Bridge._select_designated_port)と非指定ポートの選出(ルートポート/指定ポート以外のポートを非指定ポートとして選出)を行います。

一方、ルートポートが見つからなかった場合(自身のブリッジ情報が最も優れていた場合)は自身をルートブリッジと判断し各ポートは全て指定ポートとなります。

class Bridge(object):

# ...

def _spanning_tree_algorithm(self):

""" Update tree roles.

- Root bridge:

all port is DESIGNATED_PORT.

- Non root bridge:

select one ROOT_PORT and some DESIGNATED_PORT,

and the other port is set to NON_DESIGNATED_PORT."""

port_roles = {}

root_port = self._select_root_port()

if root_port is None:

# My bridge is a root bridge.

self.logger.info('Root bridge.', extra=self.dpid_str)

root_priority = self.root_priority

root_times = self.root_times

for port_no in self.ports:

if self.ports[port_no].state is not PORT_STATE_DISABLE:

port_roles[port_no] = DESIGNATED_PORT

else:

# Other bridge is a root bridge.

self.logger.info('Non root bridge.', extra=self.dpid_str)

root_priority = root_port.designated_priority

root_times = root_port.designated_times

port_roles[root_port.ofport.port_no] = ROOT_PORT

d_ports = self._select_designated_port(root_port)

for port_no in d_ports:

port_roles[port_no] = DESIGNATED_PORT

for port in self.ports.values():

if port.state is not PORT_STATE_DISABLE:

port_roles.setdefault(port.ofport.port_no,

NON_DESIGNATED_PORT)

return port_roles, root_priority, root_times

ポート状態遷移¶

ポートの状態遷移処理は、Portクラスの状態遷移制御スレッド(Port.state_machine)で実行しています。次の状態に遷移するまでのタイマーをPort._get_timer()で取得し、タイマー満了後にPort._get_next_state()で次状態を取得し、状態遷移を行います。また、STP再計算が発生しこれまでのポート状態に関係無くBLOCK状態に遷移させるケースなど、Port._change_status()が実行された場合にも状態遷移が行われます。これらの処理は「故障検出」と同様にhubモジュールのhub.Eventとhub.Timeoutを用いて実現しています。

class Port(object):

# ...

def _state_machine(self):

""" Port state machine.

Change next status when timer is exceeded

or _change_status() method is called."""

role_str = {ROOT_PORT: 'ROOT_PORT ',

DESIGNATED_PORT: 'DESIGNATED_PORT ',

NON_DESIGNATED_PORT: 'NON_DESIGNATED_PORT'}

state_str = {PORT_STATE_DISABLE: 'DISABLE',

PORT_STATE_BLOCK: 'BLOCK',

PORT_STATE_LISTEN: 'LISTEN',

PORT_STATE_LEARN: 'LEARN',

PORT_STATE_FORWARD: 'FORWARD'}

if self.state is PORT_STATE_DISABLE:

self.ofctl.set_port_status(self.ofport, self.state)

while True:

self.logger.info('[port=%d] %s / %s', self.ofport.port_no,

role_str[self.role], state_str[self.state],

extra=self.dpid_str)

self.state_event = hub.Event()

timer = self._get_timer()

if timer:

timeout = hub.Timeout(timer)

try:

self.state_event.wait()

except hub.Timeout as t:

if t is not timeout:

err_msg = 'Internal error. Not my timeout.'

raise RyuException(msg=err_msg)

new_state = self._get_next_state()

self._change_status(new_state, thread_switch=False)

finally:

timeout.cancel()

else:

self.state_event.wait()

self.state_event = None

class Port(object):

# ...

def _get_timer(self):

timer = {PORT_STATE_DISABLE: None,

PORT_STATE_BLOCK: None,

PORT_STATE_LISTEN: self.port_times.forward_delay,

PORT_STATE_LEARN: self.port_times.forward_delay,

PORT_STATE_FORWARD: None}

return timer[self.state]

class Port(object):

# ...

def _get_next_state(self):

next_state = {PORT_STATE_DISABLE: None,

PORT_STATE_BLOCK: None,

PORT_STATE_LISTEN: PORT_STATE_LEARN,

PORT_STATE_LEARN: (PORT_STATE_FORWARD

if (self.role is ROOT_PORT or

self.role is DESIGNATED_PORT)

else PORT_STATE_BLOCK),

PORT_STATE_FORWARD: None}

return next_state[self.state]

アプリケーションの実装¶

「Ryuアプリケーションの実行」に示したOpenFlow 1.3対応のスパニングツリーアプリケーション(simple_switch_stp_13.py)と、「スイッチングハブ」のスイッチングハブとの差異を順に説明していきます。

「_CONTEXTS」の設定¶

「リンク・アグリゲーション」と同様にSTPライブラリを利用するためCONTEXTを登録します。

from ryu.lib import stplib

# ...

class SimpleSwitch13(simple_switch_13.SimpleSwitch13):

OFP_VERSIONS = [ofproto_v1_3.OFP_VERSION]

_CONTEXTS = {'stplib': stplib.Stp}

コンフィグ設定¶

STPライブラリのset_config()メソッドを用いてコンフィグ設定を行います。ここではサンプルとして、以下の値を設定します。

| OpenFlowスイッチ | 項目 | 設定値 |

|---|---|---|

| dpid=0000000000000001 | bridge.priority | 0x8000 |

| dpid=0000000000000002 | bridge.priority | 0x9000 |

| dpid=0000000000000003 | bridge.priority | 0xa000 |

この設定によりdpid=0000000000000001のOpenFlowスイッチのブリッジIDが常に最小の値となり、ルートブリッジに選択されることになります。

def __init__(self, *args, **kwargs):

super(SimpleSwitch13, self).__init__(*args, **kwargs)

self.mac_to_port = {}

self.stp = kwargs['stplib']

# Sample of stplib config.

# please refer to stplib.Stp.set_config() for details.

config = {dpid_lib.str_to_dpid('0000000000000001'):

{'bridge': {'priority': 0x8000}},

dpid_lib.str_to_dpid('0000000000000002'):

{'bridge': {'priority': 0x9000}},

dpid_lib.str_to_dpid('0000000000000003'):

{'bridge': {'priority': 0xa000}}}

self.stp.set_config(config)

STPイベント処理¶

「リンク・アグリゲーション」と同様にSTPライブラリから通知されるイベントを受信するイベントハンドラを用意します。

STPライブラリで定義されたstplib.EventPacketInイベントを利用することで、BPDUパケットを除いたパケットを受信することが出来るため、「スイッチングハブ」と同様のパケットハンドリンクを行います。

@set_ev_cls(stplib.EventPacketIn, MAIN_DISPATCHER)

def _packet_in_handler(self, ev):

msg = ev.msg

datapath = msg.datapath

ofproto = datapath.ofproto

parser = datapath.ofproto_parser

in_port = msg.match['in_port']

# ...

ネットワークトポロジの変更通知イベント(stplib.EventTopologyChange)を受け取り、学習したMACアドレスおよび登録済みのフローエントリを初期化しています。

def delete_flow(self, datapath):

ofproto = datapath.ofproto

parser = datapath.ofproto_parser

for dst in self.mac_to_port[datapath.id].keys():

match = parser.OFPMatch(eth_dst=dst)

mod = parser.OFPFlowMod(

datapath, command=ofproto.OFPFC_DELETE,

out_port=ofproto.OFPP_ANY, out_group=ofproto.OFPG_ANY,

priority=1, match=match)

datapath.send_msg(mod)

@set_ev_cls(stplib.EventTopologyChange, MAIN_DISPATCHER)

def _topology_change_handler(self, ev):

dp = ev.dp

dpid_str = dpid_lib.dpid_to_str(dp.id)

msg = 'Receive topology change event. Flush MAC table.'

self.logger.debug("[dpid=%s] %s", dpid_str, msg)

if dp.id in self.mac_to_port:

self.delete_flow(dp)

del self.mac_to_port[dp.id]

ポート状態の変更通知イベント(stplib.EventPortStateChange)を受け取り、ポート状態のデバッグログ出力を行っています。

@set_ev_cls(stplib.EventPortStateChange, MAIN_DISPATCHER)

def _port_state_change_handler(self, ev):

dpid_str = dpid_lib.dpid_to_str(ev.dp.id)

of_state = {stplib.PORT_STATE_DISABLE: 'DISABLE',

stplib.PORT_STATE_BLOCK: 'BLOCK',

stplib.PORT_STATE_LISTEN: 'LISTEN',

stplib.PORT_STATE_LEARN: 'LEARN',

stplib.PORT_STATE_FORWARD: 'FORWARD'}

self.logger.debug("[dpid=%s][port=%d] state=%s",

dpid_str, ev.port_no, of_state[ev.port_state])

以上のように、スパニングツリー機能を提供するライブラリと、ライブラリを利用するアプリケーションによって、スパニングツリー機能を持つスイッチングハブのアプリケーションを実現しています。

まとめ¶

本章では、スパニングツリーライブラリの利用を題材として、以下の項目について説明しました。

- hub.Eventを用いたイベント待ち合わせ処理の実現方法

- hub.Timeoutを用いたタイマー制御処理の実現方法